Ο συγκεκριμένος ιός που χτύπησε τους server του Υφυπουργείου Αθλητισμού ονομάζεται Sodinokibi και μέχρι στιγμής παγκοσμίως δεν υπάρχει κλειδί αποκρυπτογράφησης.

Πηγές του Υφυπουργείου Αθλητισμού μετέφεραν στο EleftherosTypos.gr πως «δεν ξέρουμε ακόμα το μέγεθος της ζημιάς που έχει προκληθεί και αν έχουν χαθεί αρχεία από τους server. Το υπουργείο μας είναι το πρώτο σημείο στην Ελλάδα το οποίο χτύπησε ο συγκεκριμένος ιός και μέχρι στιγμής δεν ξέρουμε το μέγεθός της ζημιάς» ανέφεραν οι ίδιες πηγές.

Αυτήν την στιγμή έχει αναλάβει η Δίωξη Ηλεκτρονικού Εγκλήματος και η ΕΥΠ ενώ μέχρι στιγμής δεν γνωρίζουμε ακόμα τον τρόπο με τον οποίο έγινε η επίθεση και οι έρευνες συνεχίζονται προς κάθε κατεύθυνση.

Τι είναι ο ιός αυτός:

Από την άφιξή του τον Απρίλιο του 2019, έχει γίνει πολύ σαφές ότι ο νέος αυτός ιός ( Sodinokibi ή «Revil») αποτελεί σοβαρή απειλή. Το όνομα Sodinokibi ανακαλύφθηκε στο hash ccfde149220e87e97198c23fb8115d5a όπου το “Sodinokibi.exe” αναφέρθηκε ως το εσωτερικό όνομα αρχείου. Επίσης ο ιός είναι γνωστός με το όνομα REvil.

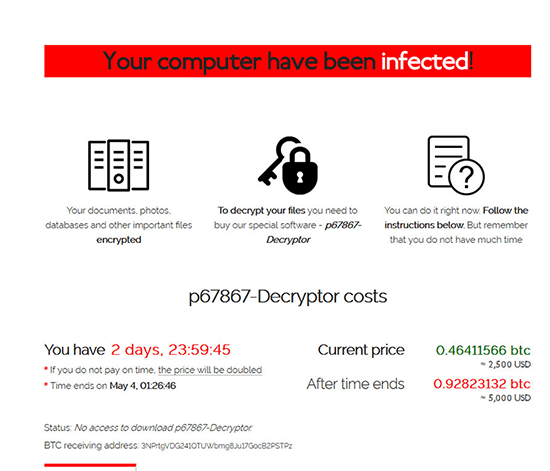

O ιός αυτός έχει στόχο στην ουσία το κλείδωμα και την μετατροπή των αρχείων σε διάφορες άλλες μορφές από αυτές τις οποίες είναι και έχουν αποθηκευτεί με σκοπό στην πορεία να ζητήσει «λύτρα» για να τα ξεκλειδώσει και να τα δώσει πάλι πίσω στον χρήστη. Πρόκειται στην ουσία για έναν ιό Ransomware, οι οποίοι επίσης κυκλοφορούν με διάφορες ονομασίες όπως Cryptowall, Troldesh, Locky, Helpme κλπ.

Ο υπολογιστής μολύνεται με το Ransomware (συνήθως από κάποιο παραπλανητικό email που ζητάει να γίνει click σε κάποιο link ή από επίσκεψη σε ιστοσελίδες αμφιβόλου ποιότητας), το οποίο κρυπτογραφεί τα δεδομένα με AES256 κρυπτογράφηση και στέλνει το κλειδί στον επιτιθέμενο.

Το αποτέλεσμα είναι τα αρχεία να γίνονται μη-λειτουργικά, με περίεργες επεκτάσεις (πχ. Scan001.locky ή σε γενικές γραμμές scan001.jpg.*) και είναι αδύνατον να χρησιμοποιηθούν.

Πως λειτουργούν οι Ransom/Crypto Ιοί:

1. Ο υπολογιστής μολύνεται από άνοιγμα links ή επισυναπτόμενων των email ή μέσω ιστοσελίδων. Το malware εγκαθίσταται στον υπολογιστή που δέχεται την επίθεση. Δεν ζητείται η συγκατάθεση του χρήστη.

2. To κακόβουλο λογισμικό επικοινωνεί με τον server του επιτιθέμενου και ζητάει ένα public RSA κλειδί. Το public RSA κλειδί μπορεί να κρυπτογραφήσει αλλά όχι να αποκρυπτογραφήσει.

3. Στη συνέχεια δημιουργεί ένα AES κλειδί (μερικές φορές δημιουργεί ένα κλειδί για κάθε αρχείο) και κρυπτογραφεί το αρχείο χρησιμοποιώντας AES κρυπτογράφηση. Το πρωτότυπο αρχείο στη συνέχεια διαγράφεται.

4. Το AES κλειδί κρυπτογραφείται με το Public RSA κλειδί και αποθηκεύεται σε κάποιο σημείο του κρυπτογραφημένου αντιγράφου του πρωτότυπου αρχείου.

5. Ενημερώνεται το θύμα για το συμβάν και ζητούνται λύτρα για την αποκρυπτογράφηση.

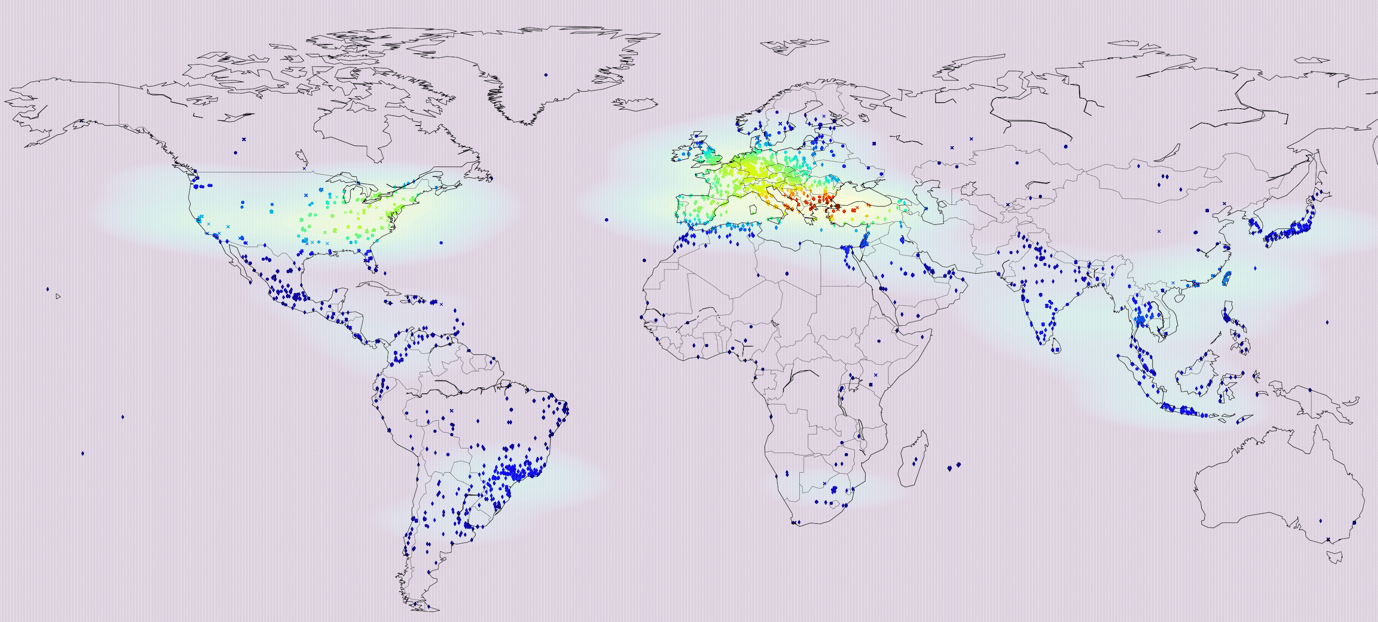

Τα σημεία που έχει «χτυπήσει» ο ιός ανά τον κόσμο: